Actionable

Third-Party Cyber Risk Management

A third-party monitoring solution that saves cost, reduces manpower, streamlines time efficiency, lowers risk, and enhances visibility.

Actionable Third-Party Cyber Risk Management

A third-party monitoring solution that saves cost, reduces manpower, streamlines time efficiency, lowers risk, and enhances visibility.

¿Por qué Sling?

Sling Score

Nuestro algoritmo patentado, que considera la inteligencia, las vulnerabilidades de los activos y amplios registros históricos de datos de la Darknet, representa un método altamente sofisticado y eficaz para evaluar los riesgos cibernéticos. Nuestro producto estima la probabilidad de que tu empresa sea atacada. La función de puntuación predictiva proporciona supervisión y actualizaciones continuas, lo que te permite anticipar las posibles amenazas y tomar medidas antes de que se produzca un ataque.

Inteligencia sobre ciberamenazas

10+ Years of Cyber Threat Intelligence (CTI).

Mapeo de la superficie de ataque

Constantly tracking potential risks associated with recognized and unidentified vulnerabilities.

Sin agente

Instant, safe usage with just a domain, streamlining access and simplifying the process.

Tiempo

A complete overview of the entire risk landscape in just 24 hours.

Riesgo por activo

Evaluating and managing the risks linked to each digital asset within the overall network.

Plan de remediación

Tailored reports offer a summary of risks and include practical measures to enhance your score.

¿Por qué Sling?

Sling Score

Nuestro algoritmo patentado, que considera la inteligencia, las vulnerabilidades de los activos y amplios registros históricos de datos de la Darknet, representa un método altamente sofisticado y eficaz para evaluar los riesgos cibernéticos. Nuestro producto estima la probabilidad de que tu empresa sea atacada. La función de puntuación predictiva proporciona supervisión y actualizaciones continuas, lo que te permite anticipar las posibles amenazas y tomar medidas antes de que se produzca un ataque.

Inteligencia sobre ciberamenazas

Mapeo de la superficie de ataque

Sin agente

Tiempo

Riesgo por activo

Plan de remediación

¿Por qué Sling?

Sling Score

Nuestro algoritmo patentado, que considera la inteligencia, las vulnerabilidades de los activos y amplios registros históricos de datos de la Darknet, representa un método altamente sofisticado y eficaz para evaluar los riesgos cibernéticos. Nuestro producto estima la probabilidad de que tu empresa sea atacada. La función de puntuación predictiva proporciona supervisión y actualizaciones continuas, lo que te permite anticipar las posibles amenazas y tomar medidas antes de que se produzca un ataque.

Inteligencia sobre ciberamenazas

Mapeo de la superficie de ataque

Sin agente

Tiempo

Riesgo por activo

Plan de remediación

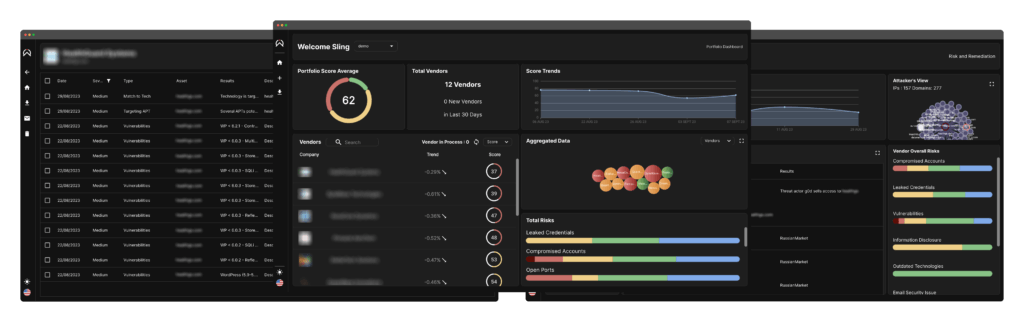

Nuestra solución

Trusted Insights

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dynamic Data

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

User Friendly Interface

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

Nuestra solución

Trusted Insights

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dynamic Data

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

User Friendly Interface

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

Nuestra solución

User Friendly Interface

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

Trusted Insights

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dynamic Data

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

Nuestra perspectiva

Una vulneración a tus terceros hoy puede ser tu riesgo mañana.

Nuestra perspectiva

Una vulneración a tus terceros hoy puede ser tu riesgo mañana.

Nuestra perspectiva

Una vulneración a tus terceros hoy puede ser tu riesgo mañana.

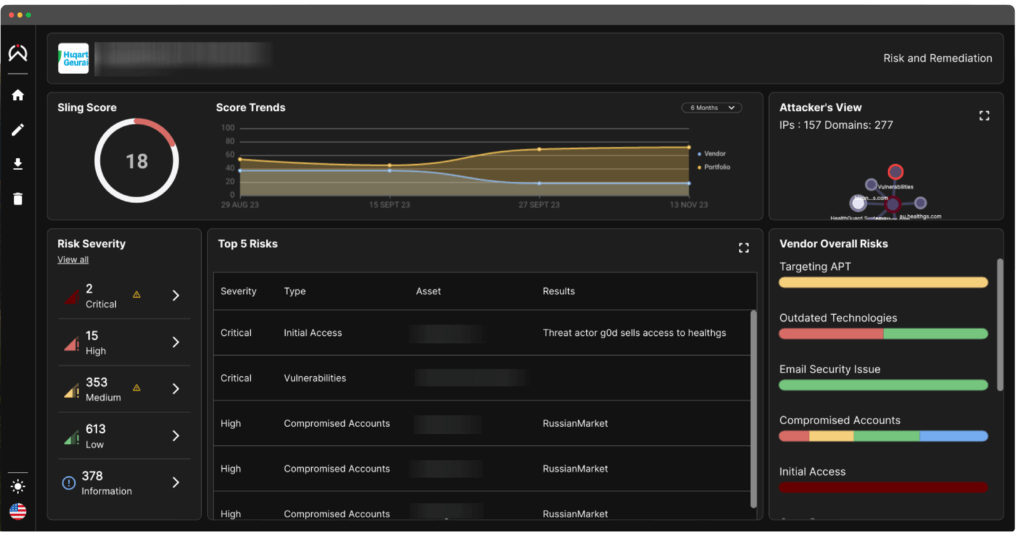

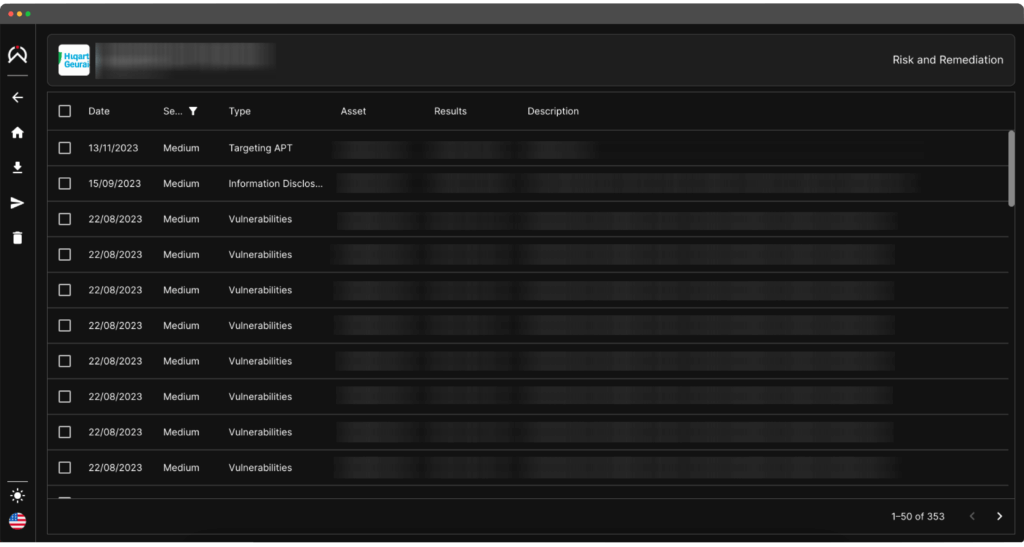

Tus terceros como vector de riesgo

Los proveedores se han convertido en un vector de riesgo común para las filtraciones de datos y los ciberataques, por lo que es imperativo que las empresas tomen medidas proactivas para proteger sus redes.

Visión del atacante

In order to mimic an attacker's approach, it is vital to monitor relevant sources for insights into the latest attack methods and trends, to ultimately develop effective countermeasures.

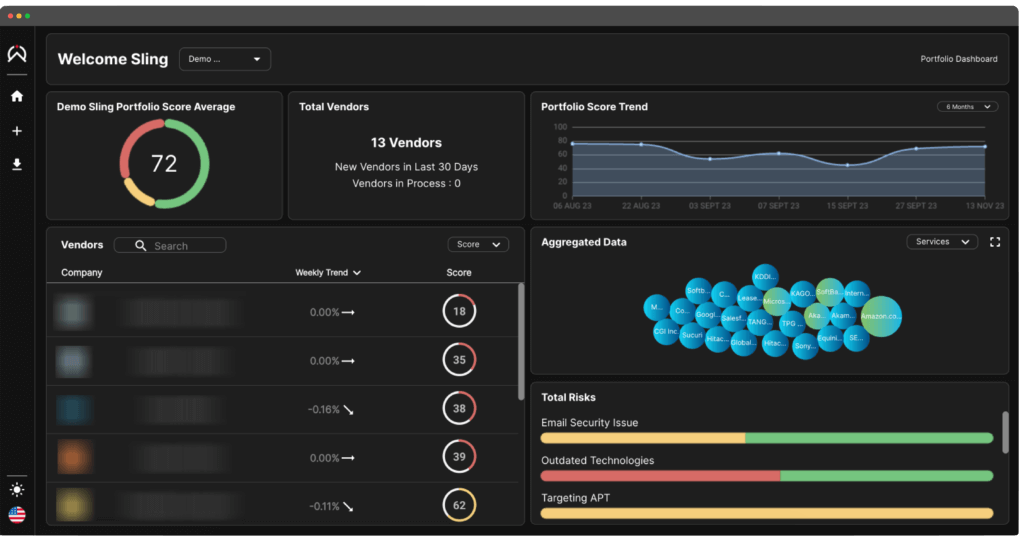

Visión general de portafolio

Mediante la gestión de portafolios a alto nivel, una organización puede supervisar sus activos y gestionar su exposición de una manera más holística.

CONTÁCTANOS

Exploremos cómo Sling puede trabajar para ti