Actionable

Third-Party Cyber Risk Management

A third-party monitoring solution that saves cost, reduces manpower, streamlines time efficiency, lowers risk, and enhances visibility.

Actionable Third-Party Cyber Risk Management

A third-party monitoring solution that saves cost, reduces manpower, streamlines time efficiency, lowers risk, and enhances visibility.

Slingの強み

Slingスコア

インテリジェンス、アセットの脆弱性、ダークネットデータの豊富な履歴を考慮した弊社独自のアルゴリズムはサイバーリスク分析のための高度で効果的な方法です。Sling製品は御社の攻撃確率を予測します。予測スコア機能で継続的に監視/更新することで、潜在的な脅威に常に対処し、攻撃発生前に対処できるようにします。

サイバー脅威インテリジェンス

10+ Years of Cyber Threat Intelligence (CTI).

攻撃サーフェスマッピング

Constantly tracking potential risks associated with recognized and unidentified vulnerabilities.

エージェントレス

Instant, safe usage with just a domain, streamlining access and simplifying the process.

タイミング

A complete overview of the entire risk landscape in just 24 hours.

アセットごとのリスク

Evaluating and managing the risks linked to each digital asset within the overall network.

修復計画

Tailored reports offer a summary of risks and include practical measures to enhance your score.

Slingの強み

Slingスコア

インテリジェンス、アセットの脆弱性、ダークネットデータの豊富な履歴を考慮した弊社独自のアルゴリズムはサイバーリスク分析のための高度で効果的な方法です。Sling製品は御社の攻撃確率を予測します。予測スコア機能で継続的に監視/更新することで、潜在的な脅威に常に対処し、攻撃発生前に対処できるようにします。

サイバー脅威インテリジェンス

攻撃サーフェスマッピング

エージェントレス

タイミング

アセットごとのリスク

修復計画

Slingの強み

Slingスコア

インテリジェンス、アセットの脆弱性、ダークネットデータの豊富な履歴を考慮した弊社独自のアルゴリズムはサイバーリスク分析のための高度で効果的な方法です。Sling製品は御社の攻撃確率を予測します。予測スコア機能で継続的に監視/更新することで、潜在的な脅威に常に対処し、攻撃発生前に対処できるようにします。

サイバー脅威インテリジェンス

攻撃サーフェスマッピング

エージェントレス

タイミング

アセットごとのリスク

修復計画

ソリューション

Trusted Insights

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dynamic Data

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

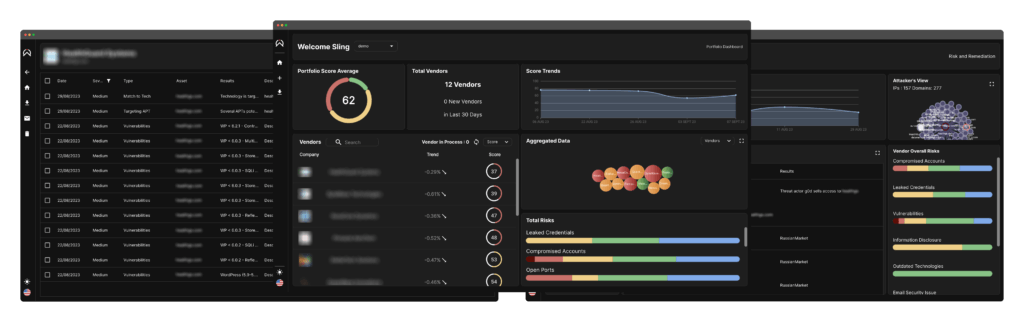

User Friendly Interface

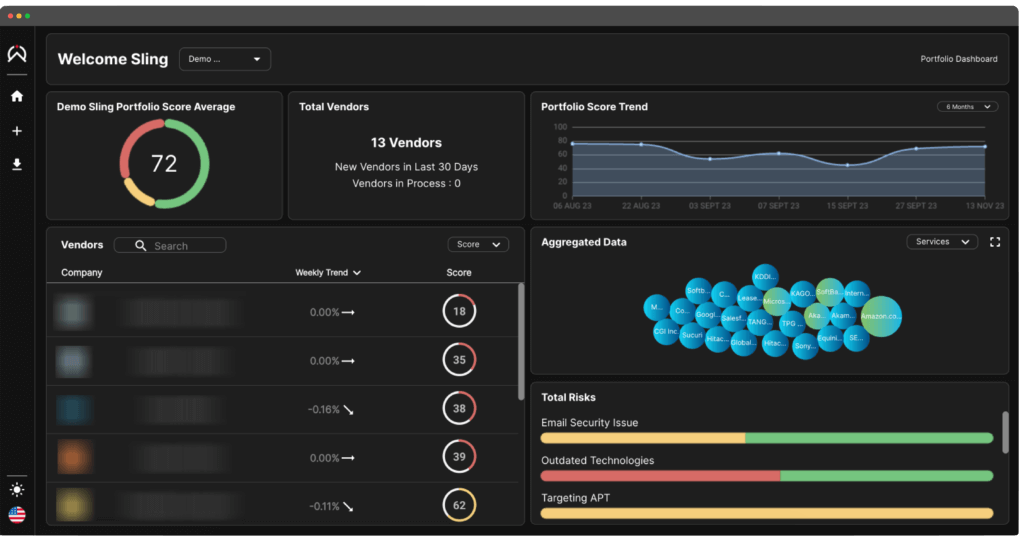

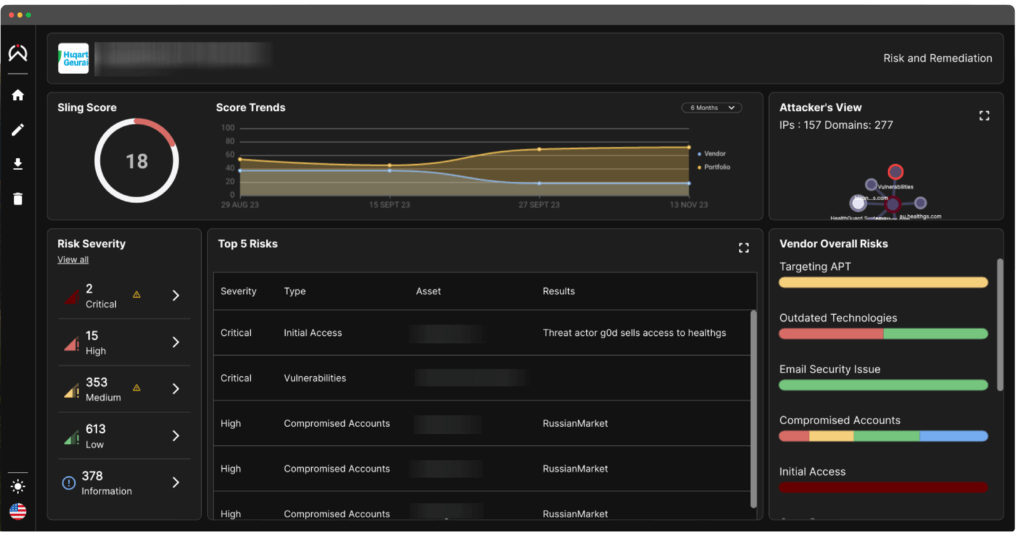

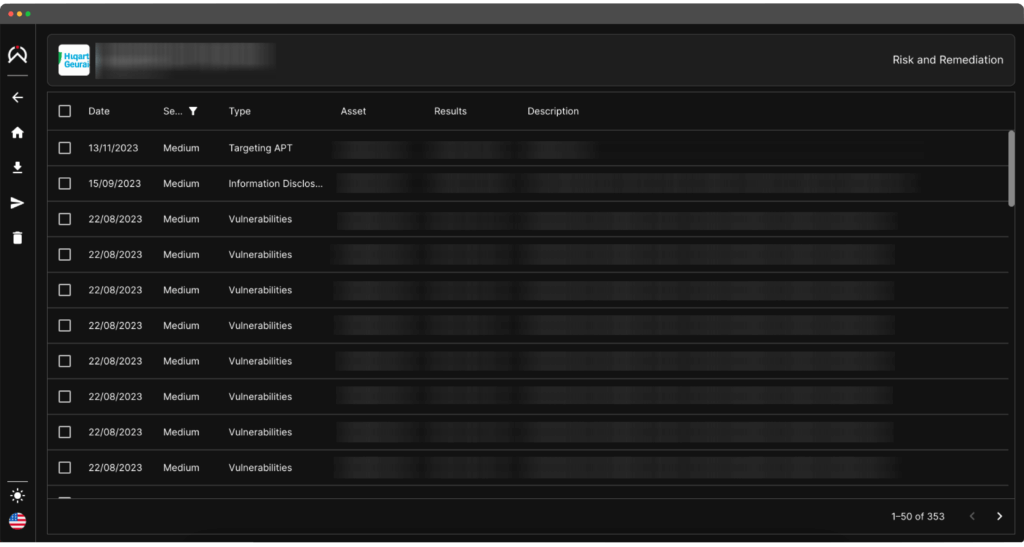

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

ソリューション

Trusted Insights

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dynamic Data

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

User Friendly Interface

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

ソリューション

User Friendly Interface

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

Trusted Insights

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dynamic Data

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

弊社の観点

サードパーティへの侵害はお客様自身にとって将来的なリスクになります。

弊社の観点

サードパーティへの侵害はお客様自身にとって将来的なリスクになります。

リスクベクターとしてのサードパーティ

ベンダーはデータ侵害やサイバー攻撃の一般的なリスクベクターになっており、企業はプロアクティブにネットワークを保護する必要があります。

攻撃者の見方

In order to mimic an attacker's approach, it is vital to monitor relevant sources for insights into the latest attack methods and trends, to ultimately develop effective countermeasures.

ポートフォリオ概要

ポートフォリオ全体を管理することで、企業や組織は総合的な方法でアセット監視とエクスポージャ管理を行うことができます。

お問い合わせ先

Slingの機能をご確認ください。