Actionable

Third-Party Cyber Risk Management

A third-party monitoring solution that saves cost, reduces manpower, streamlines time efficiency, lowers risk, and enhances visibility.

Actionable Third-Party Cyber Risk Management

A third-party monitoring solution that saves cost, reduces manpower, streamlines time efficiency, lowers risk, and enhances visibility.

Perchè Sling?

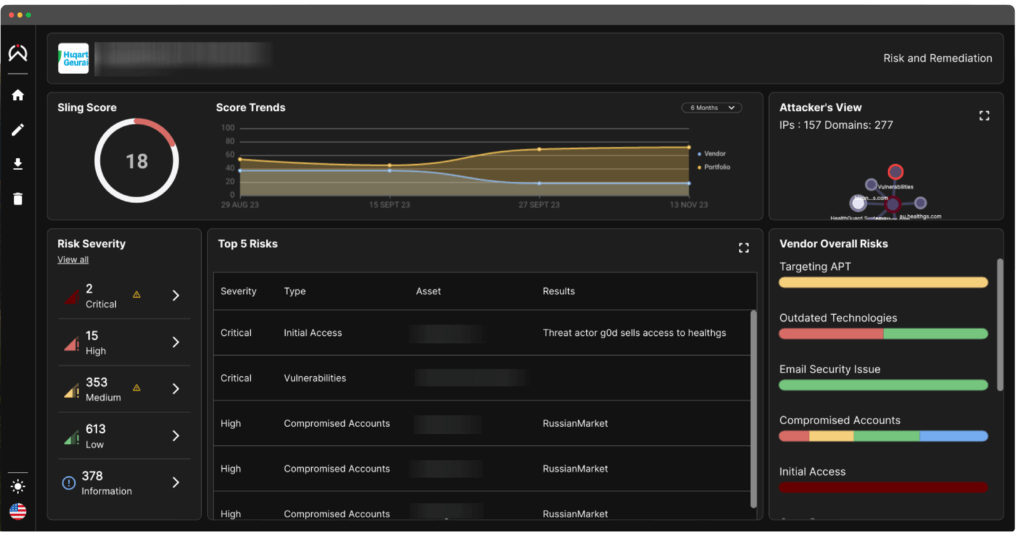

Sling Score

Il nostro algoritmo proprietario, basato sulla Threat Intelligence, sull’analisi delle vulnerabilità e su una vasta conoscenza dei dati del Darknet è estremamente efficace e altamente raffinato per la valutazione del rischio cyber. La nostra soluzione valuta la probabilità che la tua azienda possa essere attaccata. La funzione di scoring predittiva permette di avere un continuo monitoraggio e aggiornamento al fine di prevenire potenziali minacce agendo prima che avvenga l’attacco.

Informazioni sulle minacce informatiche

10+ Years of Cyber Threat Intelligence (CTI).

Mappatura della Superficie di Attacco

Constantly tracking potential risks associated with recognized and unidentified vulnerabilities.

Senza Agenti

Instant, safe usage with just a domain, streamlining access and simplifying the process.

Tempistiche

A complete overview of the entire risk landscape in just 24 hours.

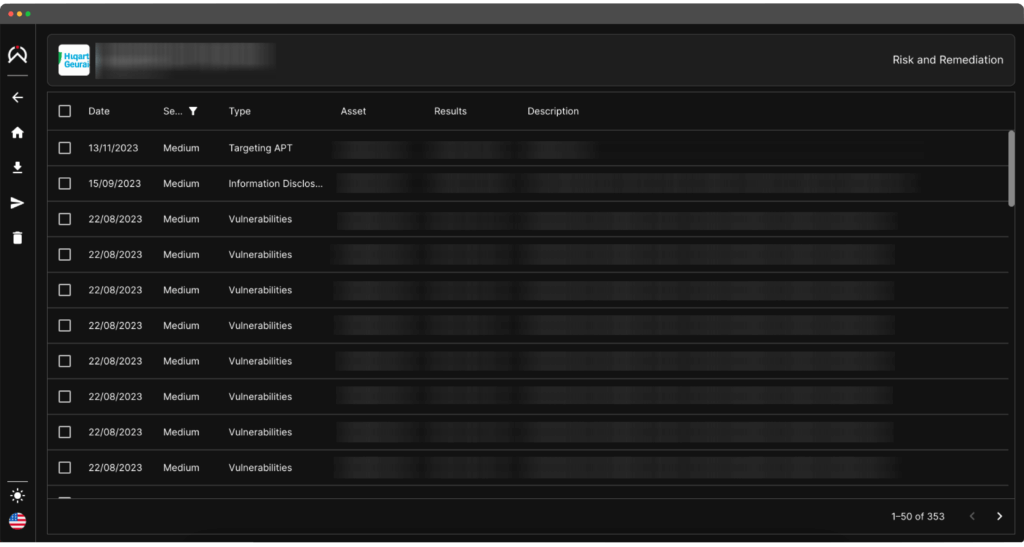

Rischio per singola risorsa

Evaluating and managing the risks linked to each digital asset within the overall network.

Risoluzione dei rischi

Tailored reports offer a summary of risks and include practical measures to enhance your score.

Perchè Sling?

Sling Score

Il nostro algoritmo proprietario, basato sulla Threat Intelligence, sull’analisi delle vulnerabilità e su una vasta conoscenza dei dati del Darknet è estremamente efficace e altamente raffinato per la valutazione del rischio cyber. La nostra soluzione valuta la probabilità che la tua azienda possa essere attaccata. La funzione di scoring predittiva permette di avere un continuo monitoraggio e aggiornamento al fine di prevenire potenziali minacce agendo prima che avvenga l’attacco.

Informazioni sulle minacce informatiche

Mappatura della Superficie di Attacco

Senza Agenti

Tempistiche

Rischio per singola risorsa

Risoluzione dei rischi

Perchè Sling?

Sling Score

Il nostro algoritmo proprietario, basato sulla Threat Intelligence, sull’analisi delle vulnerabilità e su una vasta conoscenza dei dati del Darknet è estremamente efficace e altamente raffinato per la valutazione del rischio cyber. La nostra soluzione valuta la probabilità che la tua azienda possa essere attaccata. La funzione di scoring predittiva permette di avere un continuo monitoraggio e aggiornamento al fine di prevenire potenziali minacce agendo prima che avvenga l’attacco.

Informazioni sulle minacce informatiche

Mappatura della Superficie di Attacco

Senza Agenti

Tempistiche

Rischio per singola risorsa

Risoluzione dei rischi

La nostra Soluzione

Informazioni di qualità

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dati Dinamici

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

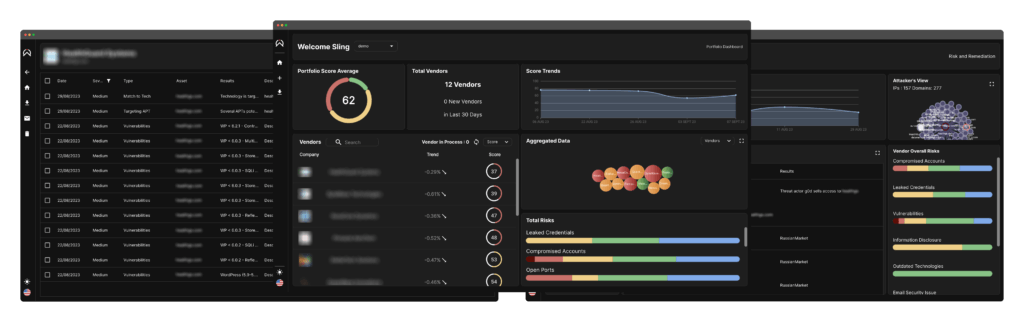

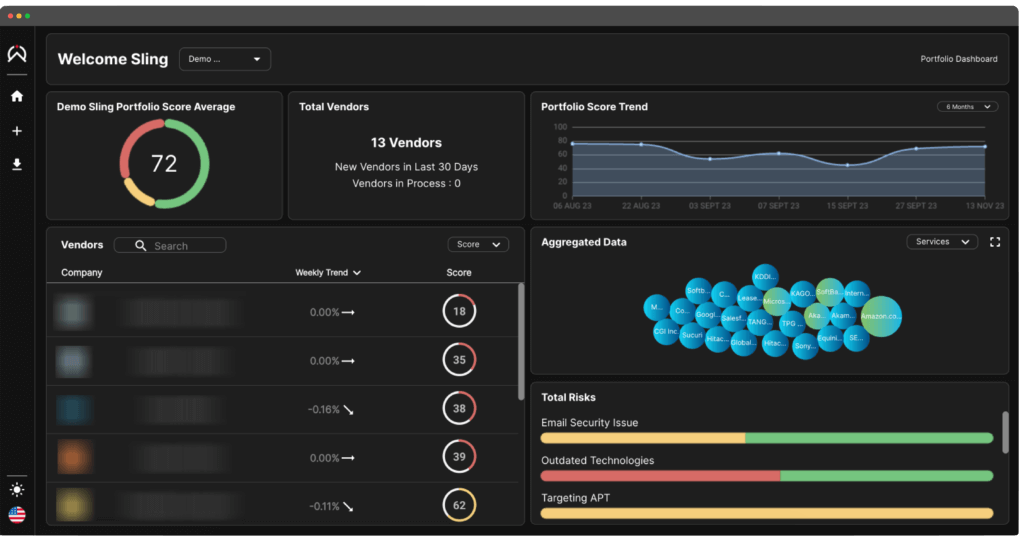

Interfaccia “User Friendly”

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

La nostra Soluzione

Informazioni di qualità

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dati Dinamici

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

Interfaccia “User Friendly”

Seamless exploration and management through intuitive visualization, simplifying data handling and process management.

La nostra Soluzione

Interfaccia “User Friendly”

Interfaccia grafica che permette una visualizzazione semplice ed intuitiva per facilitare la gestione dei dati e dei processi di risoluzione.

Informazioni di qualità

Reliable results backed by advanced algorithms that cut through the noise, ensuring accuracy in cyber risk assessment.

Dati Dinamici

Stay updated with our data sources refreshing every 24 hours, rich in quantitative and qualitative cybercrime information. We are your first-party data source.

Il Contesto in cui ci muoviamo

La violazione di una terza parte oggi potrebbe rappresentare un rischio per te domani.

Il Contesto in cui ci muoviamo

La violazione di una terza parte oggi potrebbe rappresentare un rischio per te domani.

Il Contesto in cui ci muoviamo

La violazione di una terza parte oggi potrebbe rappresentare un rischio per te domani.

Le Terze Parti come Vettore di Rischio

I fornitori sono diventati un vettore di rischio molto comune per violazioni di dati e attacchi cyber. Per questo è fondamentale per le aziende prendere proattivamente precauzioni per proteggere le loro reti.

Vista dal punto di vista dell’attaccante

In order to mimic an attacker's approach, it is vital to monitor relevant sources for insights into the latest attack methods and trends, to ultimately develop effective countermeasures.

Panoramica delle Terze Parti

Con un controllo approfondito delle Terze Parti un'azienda può monitorare i propri asset e gestire la propria esposizione agli attacchi in modo più olistico.

CONTATTACI

Verifichiamo insieme cosa può fare Sling per te